2019年9月17日~18日に開催された「IoT World Conference」内にてセミナー「どう守る?チップからクラウドまでのIoTセキュリティ」が開かれ、アーム・IoTサービスグループ・シニア・プロダクトマーケティング・マネジャーの薩川格広氏(トップ画像左)と、STマイクロエレクトロニクス・マイクロコントローラ&デジタル製品グループの木村崇志氏(トップ画像右)が登壇した。

クラウド上の遠隔管理によるセキュリティ対策

セミナー前半では、アーム・薩川氏からIoTセキュリティ対策の概要と、アームが提供する「pelion IoTプラットフォーム」の説明があった。

まず「なぜIoTにセキュリティが必要なのか」という問いに対して、(1)ありとあらゆる機器がネットワーク経由で攻撃される可能性が高いこと(2)デバイス個別の担当者がいないこと(3)デバイスの数が膨大かつ広範囲に散らばっているため、メンテナンスが行き届かないものもあること(4)問題発生時の影響が大きいこと、の4つを薩川氏は挙げた。

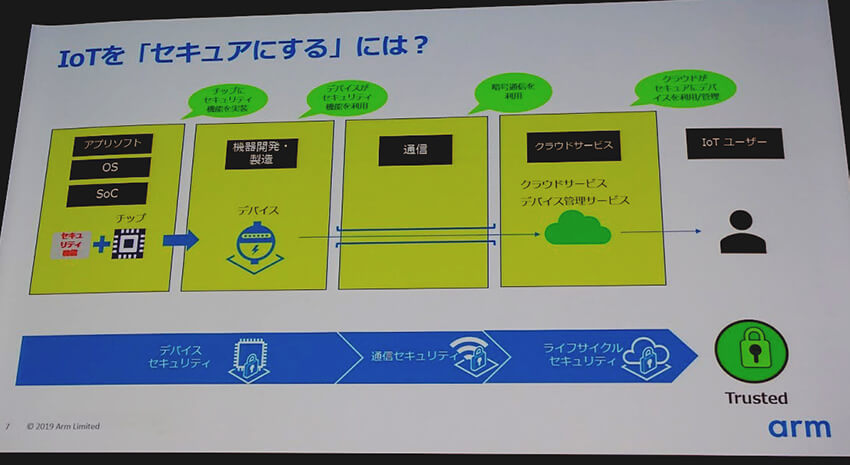

その上で薩川氏は、IoTをセキュアな状態で利用するには「デバイスに組み込まれるチップにセキュリティ機能を実装させる」「デバイスがセキュリティ機能を利用する」「暗号技術を使って通信を行う」「クラウドで各デバイスのセキュリティ状態を管理する」とデバイス・通信・クラウドにおけるセキュリティ対策について述べた。

IoTセキュリティの必要性および対策についてまとめた後、アーム・薩川氏は同社のIoTセキュリティに対する取り組みを3点挙げた。

1つは半導体IPにセキュリティ機能を組み込むこと。2つ目は機器のセキュリティに業界標準となるようなフレームワークを提唱し普及を進めること。3つ目はクラウド上で遠隔のセキュリティ管理を行うソフトウェアサービス「Pelion IoTプラットフォーム」を提供すること。このうち、3つ目の「Pelion IoTプラットフォーム」について詳細な説明を薩川氏は行った。

「Pelion IoTプラットフォーム」は、デバイス、ネットワーク通信、デバイスから取得したデータ、という3つの領域における管理をクラウド上で請け負うプラットフォームサービスの名称だ。

今回のセミナーでアーム・薩川氏が特に強調していたのは、デバイスの遠隔管理の重要性である。例えばデバイスに組み込まれているファームウェアが更新されないままであると、その脆弱性を狙って攻撃を仕掛けてくる恐れがある。そこで「Pelion IoTプラットフォーム」では、インターネット上のポータルサイトにアクセスし、遠隔から端末側のOSを操作してアームウェアの更新をかけるようになっているという。

薩川氏は「Pelion IoTプラットフォーム」について「特に人命や財産に関係の近いシステムを対象にしている」と語り説明を終えた。

次ページは、「デバイスへの直接攻撃に備えた対策」

デバイスへの直接攻撃に備えた対策

セミナー後半に登壇したSTマイクロエレクトロニクス・木村氏からは、IoTデバイスにおけるセキュリティ脅威の例と、チップレベルでのセキュリティ対策の例について説明があった。STマイクロエレクトロニクスはアームの提供するIP「ArmCortex」を使ったマイコン「STM32」を製造し、IoTデバイスに組み込ませている。

木村氏はIoTデバイスのセキュリティについて「デバイスを製造する企業にセキュリティ対策のノウハウが蓄積されていない所も多く、クラウドやゲートウェイ機器に比べてセキュリティ対策の議論が不十分のままサイバー攻撃の対象にされている」と現状を説明した。

続いて木村氏はIoTデバイスを対象にしたセキュリティ攻撃の例を2つ挙げる。1つは重要情報の不正な読み出しである。これはネットワーク経由で重要情報を送っている最中に読み取られることで、デバイスの模造品の製造や、なりすましによるサービスの不正利用などが行われる危険があるという。攻撃には直接設置されているIoTデバイスを開封してハッキングするパターンがあるとのこと。

模造品の製造について、木村氏は「デバイスにアップデート情報を送る際、製品のプログラム情報を読み取られ、そこから模造品が製造されてしまう危険性もある」と説明を加えた。

2つ目はマルウェアの組み込みとデータ改ざん。デバイスを海外で製造した際にマルウェアを仕込まれてしまう、あるいは設置後のデバイスに直接アタックすることで情報を改ざんされてしまうことがある、と木村氏は述べた。

こうしたデバイスに直接的なセキュリティ攻撃が行われる問題に対して、STマイクロエレクトロニクス・木村氏は自社が提供するマイコン「STM32」に組み込まれた対策法を挙げる。

1つはIoTデバイスの筐体が開封された場合についての対策。これは筐体に電気信号を入れておき、筐体が開封された瞬間に電気回路が外れたことをチップが検知し、重要情報を消去するという仕組みだ。

2つ目は基盤を傷つけられた場合の対策。ハッカーのなかにはデバイスの基盤に穴を開けて、標的となる端子を狙い撃ちするものもいるという。これに対して基盤に網目状に電気信号を這わせて、この信号がどこかで途切れた場合に検出し、メモリ領域を自動消去するという仕組みを組み込んでいると、木村氏は語る。

また、通信インタフェースからの不正なハッキングを防ぐために、「STM32」が重要情報をアイソレーションする機能を有していることも紹介された。アイソレーション機能とは「デバイスの中に重要情報を入れるための金庫のような領域を作ること」だと木村氏は説明する。

特に木村氏はアームが開発したアイソレーション技術「TrustZone」について取り上げた。「TrustZone」はデバイスの中をセキュアな領域と、非セキュアな領域に分けて、外部からのアクセスについては非セキュア側で行い、重要情報を扱うセキュア側には外部からアクセスできないようにする、といった運用を行うというものだ。

STマイクロエレクトロニクス・木村氏は「アームが「Arm Pelion IoTプラットフォーム」によって接続されるIoTデバイスのセキュリティ管理を行うことに対して、STマイクロエレクトロニクスは「STM32」によってチップレベルで物理的な攻撃からデバイスを守る」と述べて、セミナーを締めくくった。