目次

サイバーセキュリティに関する国際標準化

IoTセキュリティに関する国際的な流れをキーワードとしてまとめた後、白水氏はセキュリティの国際標準を紹介した。

IEC62443

IEC(国際電気標準会議)が定める、産業機器の汎用制御システムに関するセキュリティ規格であり、工場、プラント、ビル、発電所といった場所における制御システムに求められるセキュリティを規定している。

重要インフラの制御システムであるため、もとより高いセキュリティ基準が設けられているが、閉じられた世界での運営のため、セキュリティ意識が低い場合もあるそうだ。そこで、IEC62443では、制御システムのデバイスメーカーから、SI、エンドユーザーにそれぞれ適合した細かなセキュリティ要件を設定している。

NIST SP800-171

NIST(アメリカ国立標準技術研究所)が定めた機密情報以外の重要情報(CUI)を扱う民間企業が、実施すべきセキュリティ対策をまとめたガイドラインであり、サプライチェーン管理についての項目が規定されている。米国の規格ではあるが、同盟国といったサプライチェーン内の国にも域外適用される。

NIST SP800-140/FIPS140-3

暗号モジュールの規約としてNISTが発行するもの。4段階のレベルで半導体に実装するセキュリティ要件、認証テスト要件が規定されている。

具体的には物理的改ざん攻撃に対する耐性や、RoT(Root of Trust:デバイスの信頼性を保障するための構成要素)、ライフサイクル管理といった要件が明記されている。これは半導体メーカーにとっては重要視すべき規約である、と白水氏は説明を加えた。

標準化を受けた、米国の調達基準

白水氏が紹介したような国際標準は、各国の政府調達基準にも適用され始めているそうだ。セミナー内では、米国の政府調達基準の制定について説明があった。

米国国防権限法2020

2019年12月に設立した、国防関連の調達要件である。特に「sec. 224」という項目においては、マイクロエレクトロニクス製品とサービスを対象にサプライチェーンの安全性に関する要件が定義されている。

ここで制定される基準については、「SP800-171」を中心に「SP800-140/FIPS140-3」の内容がセキュリティ要件に含まれる。この調達要件に関しても、米国内のみならず同盟国やパートナー国にも適用される。

日本における、セキュリティに関する規定更新の動き

日本におけるセキュリティに関する規定更新の動きも、セミナー内で紹介された。

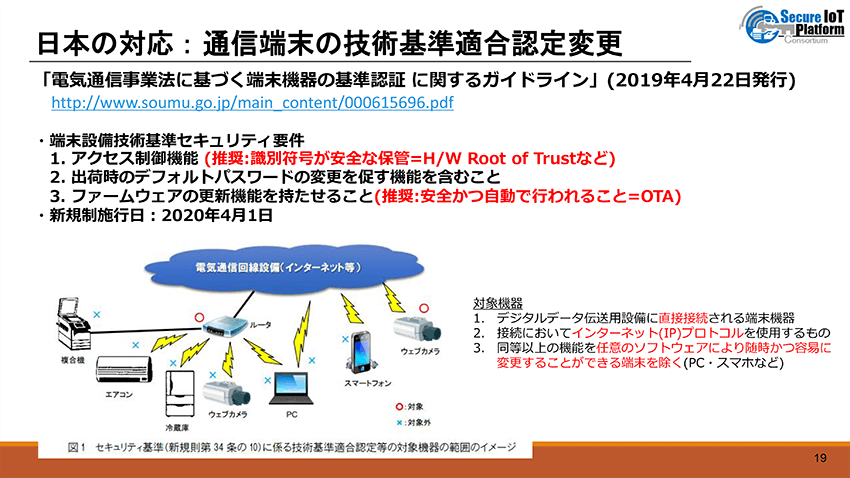

通信端末の技術基準適合認定変更

2019年4月に、通信端末の技術基準適合認定について、3つのセキュリティ要件が求められるようになった。1点目はアクセス制御機能が実装されている事、2点目は出荷時のデフォルトパスワードの変更を促す機能を付ける事、3点目はファームウェアの更新機能を持たせる事である。

技術基準適合認定の変更において、セキュアIoTプラットフォーム協議会が注目しているのは、より強固なセキュリティを担保するために設定された「推奨項目」である。

例えばアクセス制御について「識別符号が安全に保管されている事」という推奨項目が追加されている。これは今後、Root of Trustの仕組みが実装されることを想定した項目である、というのが、白水氏の見解だ。

また、ファームウェアの更新についても、「安全かつ自動で組み込まれる事」という推奨項目が付いている。つまり、オンラインによるファームウェアアップデートが安全に出来る仕組みの実装を想定したものではないか、というのだ。

この2つの推奨項目については国際標準にも盛り込まれている項目であるため、今後、技術基準適合認定の変更がある場合は、必須項目に変わる可能性がある、と白水氏は述べた。

改正民法による瑕疵担保責任の期限延長

2020年4月の民法改正において、瑕疵担保責任に関する項目が変更された。「瑕疵」とは、物理的欠陥や法律的欠陥を指し、システム開発ではバグがこれに相当する。(2020年4月の改正で、「瑕疵」は「契約の内容に適合しない仕事の目的物」に文言が変更)

この「瑕疵」の変更については、ポイントが2点あるという。1点目は、システム完成後に見つかったバグの責任期限が、1年から5年に延長されたこと。2点目は、バグ発見後1年以内であれば、損害賠償請求ができるということ。

つまりシステム提供側の観点からいえば、リリース後5年間は定常的にセキュリティパッチを供給しなければならず、製品のライフサイクル全体におけるセキュリティ管理が求められるようになった、というのが白水氏の意見だ。

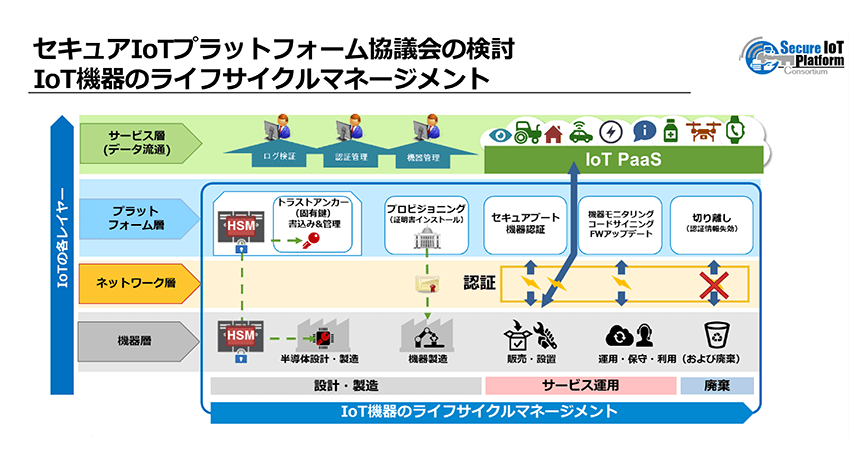

セキュアIoTプラットフォーム協議会が取り組む対策

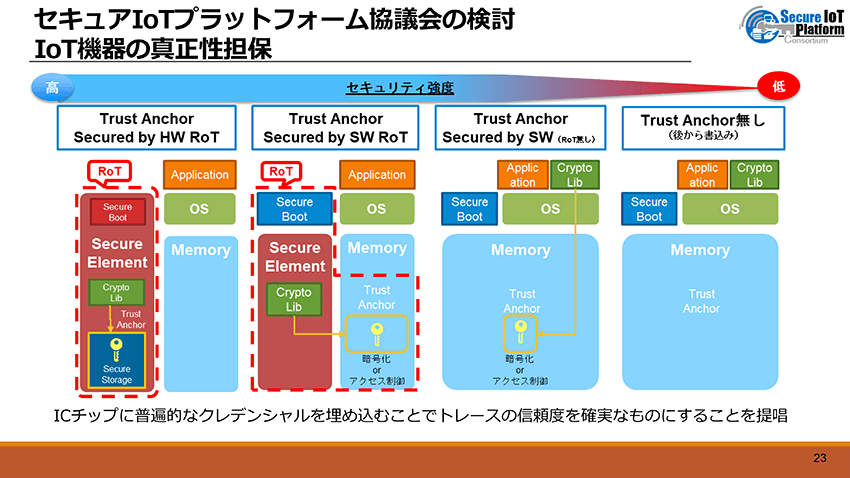

では、セキュリティに関する要件が変更される中で、どのようにしてIoTデバイスの真正性の確保、ライフサイクル管理、サプライチェーン管理に取り組めばよいのか。

白水氏はセミナーの最後に、真正性の確保とライフサイクル管理についてセキュアIoTプラットフォーム協議会が取り組む対策を紹介した。

半導体に固有の識別子を組み込み、真正性を確保

1点目に紹介されたのは、IoT機器に組み込まれる半導体に、固有な識別子を入れる事で個体識別ができるようにする、という取り組みだ。

セキュアIoTプラットフォーム協議会では、半導体に付与する識別子(固有鍵)を「トラストアンカー」、固有鍵を保管する金庫のようなものを「Root of Trust」と呼び、真正性担保の対策について4つの段階に分けて実装方法を検討している。(下記図参照)

一番高いセキュリティを担保できる対策は、外部からのアクセスが不可能な領域である「耐タンパー領域」を持った半導体を利用したもの。次いでセキュリティが高い方法は、半導体内の暗号ライブラリにより暗号化されたカギがメモリ上に保管されるというもの。3番目は、暗号化されたカギがそのままメモリ上に置かれた状態であり、最もセキュリティが低いのは、そもそも個体識別が出来ない状態である。

ここでポイントになるのは、どのような半導体を選んで組み込むのか、という点だと白水氏は述べた。「耐タンパー領域」を持った半導体は高機能な上位モデルに限定されており、コストが高い。そのため、ライトなIoTデバイスに使う場合は、なかなか導入が難しいというのだ。

IoTデバイスの使用環境、目的に応じて必要なセキュリティ強度とコストのバランスを考慮する事が大切であると、白水氏は半導体選びの観点を強調した。

電子証明書でライフサイクル全体に渡り、IoT機器の真贋を証明

半導体に固有鍵と電子証明書を付与する事によって、プロダクトライフサイクル全体に渡ってIoT機器のトレーサビリティと、真正性の証明を行うモデルの構築に、セキュアIoTプラットフォーム協議会は取り組んでいる。(トップ画像参照)

まず、IoT機器の設計・製造段階においては半導体内の「Root of Trust」に固有鍵を埋め込む。そしてIoTデバイスに対して、製造番号や製造ロットといった情報が書き込まれた電子証明書を発行する。この過程を「プロビジョニング」と呼んでいるそうだ。この証明書は国際監査を受けた第三者認証機関が厳密に管理を行う。

次のサービス運用のフェーズでは、機器の個体識別ができることを前提に、機器に正し適合するファームウェアをアップデートできるようになる。さらに廃棄のフェーズでは、「野良IoT」の発生を回避するために、証明書を失効させる事でネットワークから遮断する。このようなライフサイクル全体におけるセキュリティ管理を、現在構築している最中だと白水氏は語った。

無料メルマガ会員に登録しませんか?

1986年千葉県生まれ。出版関連会社勤務の後、フリーランスのライターを経て「IoTNEWS」編集部所属。現在、デジタルをビジネスに取り込むことで生まれる価値について研究中。IoTに関する様々な情報を取材し、皆様にお届けいたします。