Kasperskyは、同社のグローバル調査分析チーム(GReAT)が、「StripedFly(ストライプトフライ)」と名付けたマルウェアを発見したことを発表した。

「StripedFly(ストライプトフライ)」は、少なくとも2017年から世界中で100万人以上に影響を与えており、当初は暗号資産(仮想通貨)のマイニングマルウェアとして検知されていたが、今回の調査で、複数の機能を持つワーム型の複雑なマルウェアであることが判明した。

「StripedFly」のペイロードには、複数のモジュールが含まれており、APT(持続的標的型)攻撃や暗号資産のマイニング、ランサムウェアとしても機能する。

そのため、その目的はスパイ行為から金銭の窃取にまで及ぶ可能性がある。

注目すべきことは、「StripedFly」のマイニングモジュールによって採掘される暗号資産Moneroの価値は、2017年に約10米ドルであったが、2018年1月9日には542.33米ドルに達し、2023年時点では約150米ドルを維持していることだ。

GReATのリサーチャーは、「StripedFly」がマイニングマルウェアを装うことで、長期間にわたりそのほかの機能の発見を免れてきたとみている。

攻撃者は、標的をひそかにスパイするために「StripedFly」の複数のモジュールを使用していた。

あるモジュールは2時間ごとに感染デバイスの定期的なスキャンを実行し、ウェブサイトのログイン認証情報、自動入力の名前、住所、電話番号、会社名、役職などの個人情報を窃取する。また、Wi-Fiの認証情報なども捕捉する。

別のモジュールは、感染デバイスのスクリーンショットのキャプチャ、デバイスの制御、マイク入力を録音することができる。

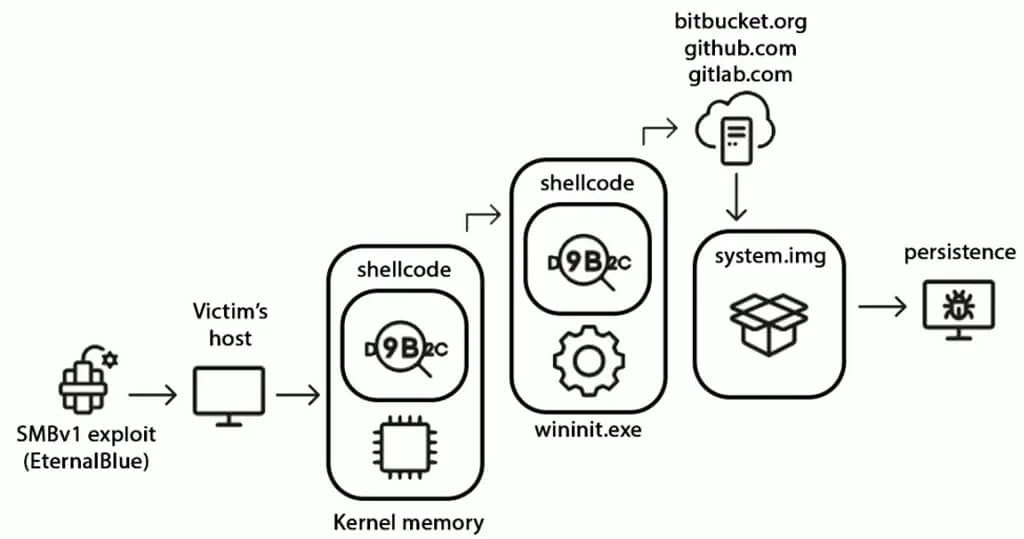

当初は、初期の感染経路が不明だったが、詳細な調査の結果、Microsoft Windows「SMBv1」の脆弱性を悪用したエクスプロイト「EternalBlue」をカスタマイズして標的のシステムに侵入していたことが判明した。

2017年にMicrosoftがパッチ(MS17-010)をリリースしたにもかかわらず、多くのユーザがシステムをアップデートしていないことが原因だとしている。

Kasperskyは、こうした既知、または未知の攻撃者による標的型攻撃から企業を守るために、以下の対策を講じることを推奨している。

- オペレーティングシステム、アプリケーション、アンチウイルスソフトウェアを定期的に更新し、既知の脆弱性にパッチを適用する。

- 機密情報について尋ねてくるメールやメッセージ、電話に注意する。個人情報を教えたり、疑わしいリンクをクリックする前に、送信者の身元を確認する。

- SOCチームが、最新の脅威インテリジェンスにアクセスできるようにする。

無料メルマガ会員に登録しませんか?

IoTに関する様々な情報を取材し、皆様にお届けいたします。