山本: それでは、横浜国立大学内に作った実際の試験環境をご覧ください。

吉岡准教授: ここは、家庭のリビングの雰囲気を模して作っており、コネクテッド試験室と呼んでいます。IoT機器は、有線無線合わせて約20機種がつながっています。

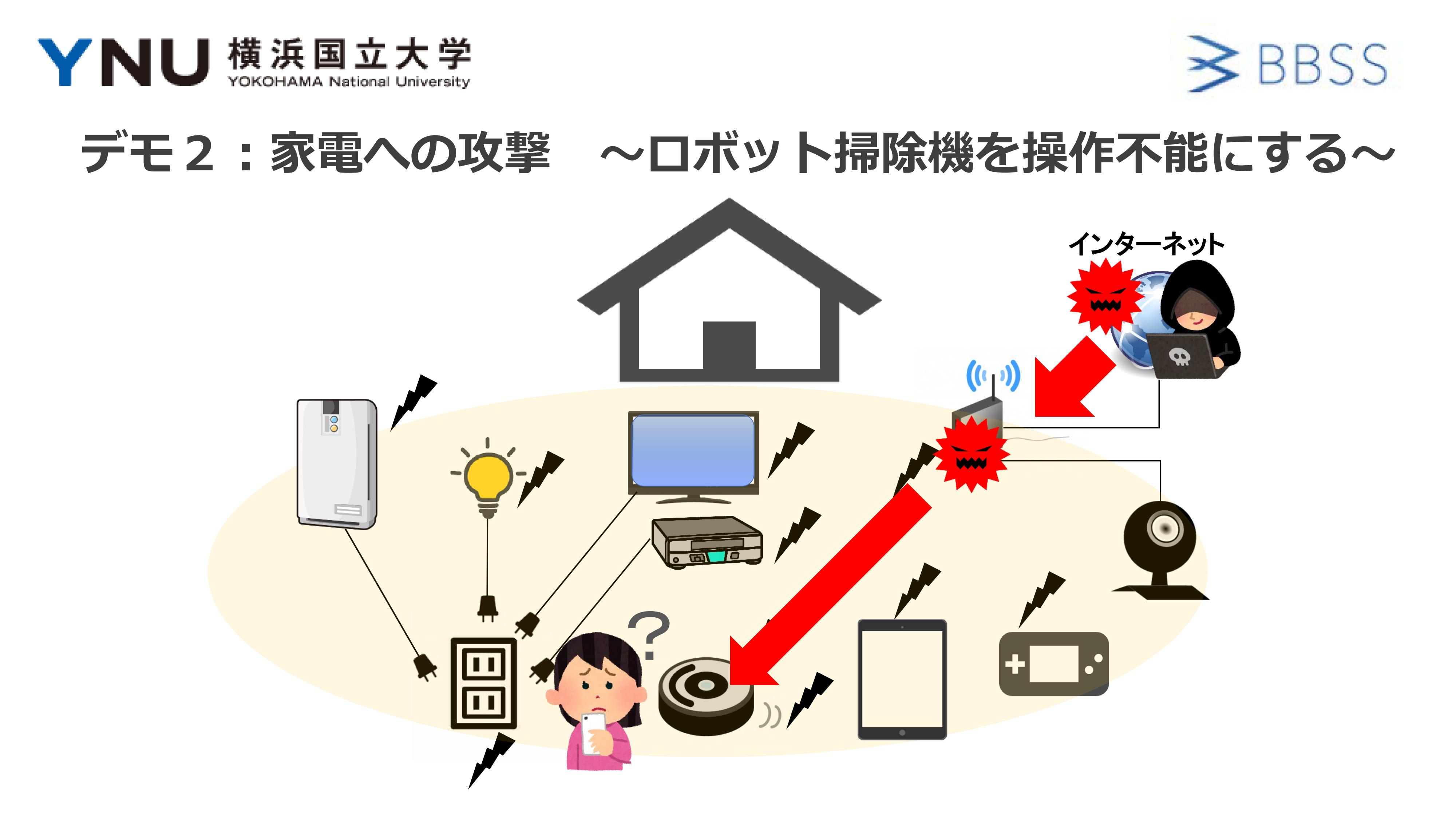

この試験室は、ルータ経由でインターネットにつながっている状況で、この可視化システム(下記図)で見ると、家のマークがこの場所で、世界中からルータまで攻撃が来ている状況です。

-家のルータは固定のIPアドレスを持っていることがあまりないと思いますが、それでも家まで来てしまうのでしょうか。

吉岡准教授: はい。動的アドレスでも、相手はいてもいなくても広範囲でスキャンしているので、結局攻撃が届くことになります。動的アドレスと静的アドレス両方を見ていますが、両方分け隔てなくやってきます。

この可視化システムは6月22日の半日分のデータを図にしており、ヨーロッパやアメリカから多く攻撃がきていることが分かります。

IoTを主に狙っているテルネットと呼ばれるサービスへの攻撃だけ可視化しています。ワナクライ(WannaCry、ランサムウェアの一種)なども多くきていますが、ワナクライはWindows系でIoTとは直接関係がないので、可視化はしていません。

そして、家の玄関(ルータ)まで攻撃が来ているのは分かったのですが、そこから入って悪さをするのか?ということを見たいので、ルータは弱いものにしておき、進入させてみるというのが、まずやりたいことです。

ただ攻撃してくれないと実験になりませんので、われわれがルータを乗っ取り、そのルータから家庭内に侵入する、という疑似攻撃も行い検証します。

よく知られているのは、ルータがどこかのサイトにDoS攻撃をするというのがありますが、それが家庭内に入ったらどうなるかという単純な実験です。

ロボット掃除機に対してDoSのトラフィックが流れたら、ロボット掃除機は操作できるかどうかを調べます。疑似的にここに彼女が攻撃者としていますが、家の外にいる攻撃者だと思ってください。

吉岡准教授: 試験室のルータに本物のマルウェアを仕込んであります。Mirai(ミライ)ではなく、BASHLITE(バッシュライト)という以前から流行っていて今も活動しているマルウェアです。

本物を動かすのですが、攻撃者のサーバにつないでしまうと本当に操られてしまうので、サーバの部分はわれわれがコントロールできる制御サーバを用意して、そちらにつなぐよう調整してあります。

それを彼女が、ここから攻撃しますが、偽モノの制御サーバからマルウェアに命令がいってDoS攻撃をロボット掃除機にかけます。

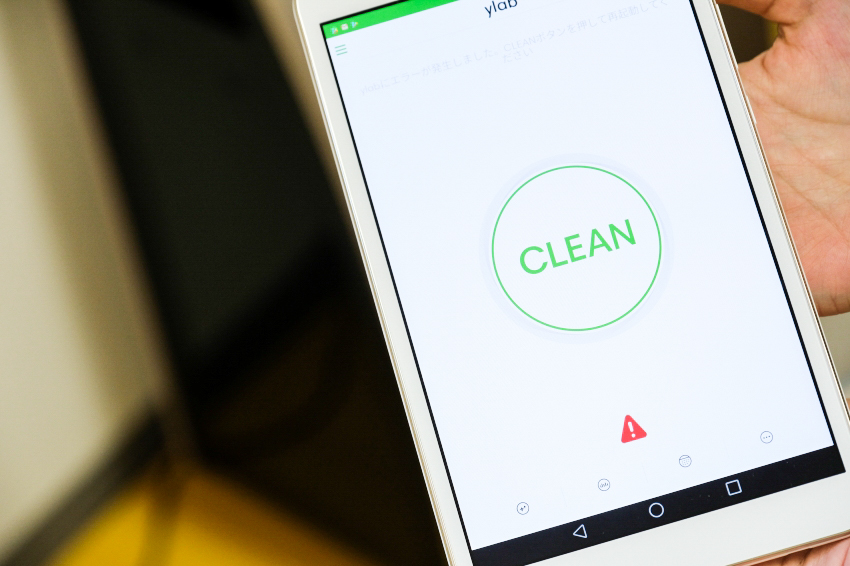

吉岡准教授: 何も攻撃していないときは、タブレットのCleanというボタンを押すと、普通に動きますが、攻撃をするとCleanを押してもエラーマークが出て動かなくなったり、場合によっては少し時間がたってから動き出して、止めようと思っても止まらなくなったりします。

吉岡准教授: これはタブレットだけの現象で物理ボタンを押せば問題ありません。タブレットとロボット掃除機の間がDoS攻撃で埋められてしまって、命令の通信が届かない状況になっています。

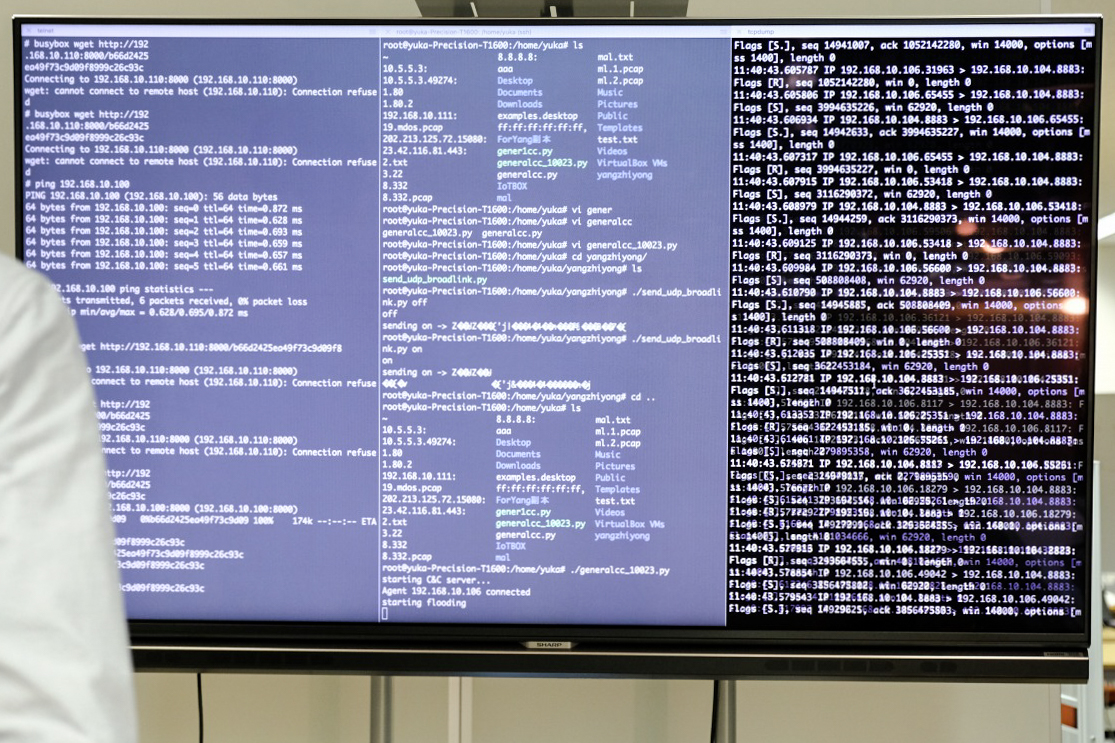

こちらの右側の画面は、ホームネットワーク内の通信を示しています。真ん中は攻撃者のマシンの画面を表示しています。

マルウェアも動いていて、制御サーバに定期的に通信をしています。今はブロックしているので攻撃は発生しないのですが、疑似サーバを立ち上げると、そちらにつながって攻撃命令を出すようにしています。

ここで、疑似制御サーバを動かし、DoSの命令を送っています。

https://youtu.be/uqPY5aq-aHY

-一気にきましたね。

吉岡准教授: 今、Wi-Fiはパケットが溢れていて、通信しにくくなっています。今回はロボット掃除機だけの実験ですが、他も試すべきだと思っています。通信方式によっては、あまりDoSの効果がないこともあります。このロボット掃除機は、しっかり通信の暗号化をかけているのでDoSには逆に弱いのです。

-多くのIoT機器が上りでデータを流すくらいであればDoSの対応はあまりしなくてもいいのでしょうが、頻繁にやりとりしなければいけない制御しているようなモノは危ないですよね。家庭用ルータとデバイスの間はDHCPなのでしょうか?

吉岡准教授: いえ、この試験室では固定のIPでふっています。どこにロボット掃除機が動いているか簡単に分かります。

-どこのデバイスにつながっているかは分かるので、そこに何らかの応答を投げかければ、「これはロボット掃除機だ」などということが分かるということですね。

吉岡准教授: ルータを乗っ取った攻撃者による攻撃を想定しているので、ルータを経由した通信を攻撃者が観測することで機器を発見できます。つまり、どういうつなぎ方をしているかは、あまり関係がありません。

-IPアドレスがふられてしまえばコントロール可能ということですね。

吉岡准教授: そうですね。もうひとつお見せします。

先ほどは帯域を埋めてしまって、通信が正しく行えなくなるというものでしたが、こちらは、操作してしまうというタイプです。

スマートプラグの例になりますが、これはスマホなどでオン・オフをするものですが、少し解析したところ、正規のコントローラではなくても、オン・オフの命令を出すことができてしまうということが分かりました。

モノによっては簡単に操作できないスマートプラグもありますが、試験室のスマートプラグは正規のアプリを使わずに、攻撃者が電源を落とすことができました。スマートリモコンを経由して、テレビを消すことも可能です。

-そもそも日本でなかなか技適が通らなかった理由だと思いますが、空調など熱源に使っているスマートプラグを外からコントロールできると、火事になってしまう問題があると言われていますが、こんな風に乗っ取りができるとなると危ないですね。

吉岡准教授: 熱が出る、うるさくなる、物理的に動いてしまう、などが身の回りで乗っ取られると怖いものだと思っているので、ダイレクトに乗っ取られるのか?という調べ方と、オン・オフくらいは別の機器でできてしまうという場合、その両方の可能性を調べています。

-実際には今回の実験のような攻撃はあまりないでしょうか?

吉岡准教授: 分からないというのが正直なところです。ハニーポットのようにグローバルの攻撃であれば、おとりで観測できるのですが、本当の家庭内でおとりを仕掛けるところまではできていません。そのデータを持っている企業などもほとんどないと思っています。

唯一分かりそうなのは、IoTデバイスを販売している会社はそこにデータが集まってくるので、詳細を知っているかもしれません。

今ベンダーがIoT製品を出そうとしていますが、これからは家庭内のサイバー攻撃のデータに価値が出てくるので、どこが先に大きなデータを集めるかが重要になってくると思います。

山本: 今後はIoT機器のメーカー、IoTサービスやシステムの提供者、セキュリティベンダーそれぞれからのアプローチがより活発になると思います。今後この共同研究を通じて、明日やってくるかも知れない一般消費者をも巻き込むサイバー攻撃について予測し、備えるために何をすべきかより深く考察していきたいと思います。

-本日はありがとうございました。

【関連リンク】

・IoTサイバーセキュリティ 共同研究プロジェクト

無料メルマガ会員に登録しませんか?

IoTに関する様々な情報を取材し、皆様にお届けいたします。