昨今サイバー攻撃の脅威が高まり、各企業ではセキュリティ対策の強化が急務となっている。しかしその第一歩として、自社が保有するネットワーク接続機器の全体像を把握できないという問題も生じている。

イスラエル発のベンチャー企業Armis(アルミス)が開発した技術を使えば、自社のネットワークに接続しているあらゆる機器のメーカーや製品名、機器の特徴、作動しているOSなどの情報を自動的に抽出し、ネットワーク上の正常ではない挙動の検知などを行うことができる。具体的にどんな特徴や機能があるのか。アルミスが考えるDX時代のセキュリティ対策とは何か。同社カントリー・マネージャーの秋谷哲也氏(写真左)と同社シニア・チャネル・マネージャーのリチャード・リー氏(写真右)に話を伺った(聞き手:IoTNEWS 小泉耕二、尾崎太一)。

セキュリティ対策の第一歩は「全体像をつかむ」こと

DXやIoT化が進む一方で、サイバー攻撃の脅威は年々高まっている。実際、ネットワークに接続される機器の数が急速に増える一方で、セキュリティ管理が十分に施されている機器はわずか10%しかないというデータがある(下の図)。最近では2月28日に、トヨタの主要取引先である企業がサイバー攻撃を受け、国内14カ所にあるトヨタの全工場の稼働を停止するという事態が生じた。企業はDXを進める一方で、セキュリティ対策も同時に強化していなければならない状況にある。

サイバー攻撃(外部からの不正アクセス)から自社システムを守るための製品は数多く存在する。一方で重要なのは、自社が保有するすべてのネットワーク接続機器とそれらの脆弱性を把握することである。特定の機器だけにどれほど高度なセキュリティ対策をほどこしたとしても、把握できていない機器が少しでもあれば、そこが「抜け穴」となり、外部の脅威にさらされてしまうからだ。

とはいえ、自社システムの全体像を把握することも実は簡単ではない。従来のパソコンやタブレットであれば、エージェントをインストールしたりMDM(モバイルデバイス管理)に登録したりすることで、機器を一元的に監視・管理することができる。しかし、昨今ネットワークへの接続が増えているIoT機器やPLCなどのOT機器の多くは、そうした従来の管理システムには対応していない。エージェントをインストールできず、MDMのプロトコルもないため、セキュリティ管理の「抜け穴」となってしまう可能性が高いのだ。

イスラエル発のセキュリティ技術

2015年にイスラエルで創業されたアルミスは、IT/OT/IoTを問わず自社システムの全体像を把握し、各ネットワーク機器に最適なセキュリティ対策を講じるための新たなソリューションを開発した。アルミスはユニコーン企業(※)であり、そのセキュリティ・ソリューションは165カ国で展開され、20億以上もの機器の管理に貢献している。2021年11月から日本での活動を開始した。(※企業評価額が10億ドルをこえる、設立10年以内の未上場のベンチャー企業)

アルミスの共同創業者/CTOであるナディア・イズラエル氏は、かつてイスラエルの軍隊でセキュリティ管理に携わった経験をもつ。軍事レベルでは、サイバー攻撃に対して非常に厳しいセキュリティ管理体制が求められる。そこでのセキュリティ管理の考え方や経験、ノウハウがアルミスのソリューションに活かされているのだ。

アルミスの技術では、ネットワークに接続しているあらゆる機器を自動で識別し、分類することができる。たとえば、ある企業がネットワークに接続された1,000台の機器を保有しているとしよう。そこでまずはアルミスのコレクター(専用機器もしくは仮想マシン)をネットワークの中に配置する。すると、その1,000台の機器のメーカーや種類、脆弱性、動かしているOSなどの情報が、自動的に抽出されるのだ。アルミスのリチャード・リー氏は次のように説明する。

「IoT機器は基本的にはエージェントレスですから、それに対応した新しいタイプのセキュリティ・ソリューションが必要です。これまでも当然、ネットワーク機器を管理するサービスはありました。しかし多くの場合、MACアドレスやIPアドレスなどの基本的な情報しか把握できません。それに対してアルミスの技術では、メーカー名や製品名、型番、機器の特徴、OSやアプリケーション、バージョンなどの情報をこまかく抽出し、分類をすることができます」。

各種機器から抽出した情報をもとに詳細なデータベースを構築することで、それぞれの機器やネットワーク環境に最適なセキュリティ対策を講じることができる。たとえば、機器のOSやアプリケーションの情報からは、それぞれの機器がかかえている脆弱性やリスクを把握して、システム管理者に提示することが可能だ。

また、通信のトラフィックから何か異常な挙動を検知した場合には、IT管理者にアラート通知を出して報告することができるほか、他企業のソリューションとAPI連携することで、特定の機器をネットワークから切り離すなどの最適な対処ができる。

リチャード氏は、「色々なお客様にお話をうかがうと、これまでもITやセキュリティにたくさんの投資をしてきたという企業も多いです。しかし原理的にその投資は、すでに見えている部分にしかできません。盲点があれば、せっかくの投資が無駄になってしまいます。自社のシステムの全体像が見えなければ、その投資が効果的かどうかを判断できないのです。アルミスのソリューションを導入すると、自社内に存在するあらゆるネットワーク接続機器を把握できます。そうして初めて、この投資は全体的に最適化されているかがわかるのです」と説明する。

全社で把握できていない機器を発見し、効果を実感する

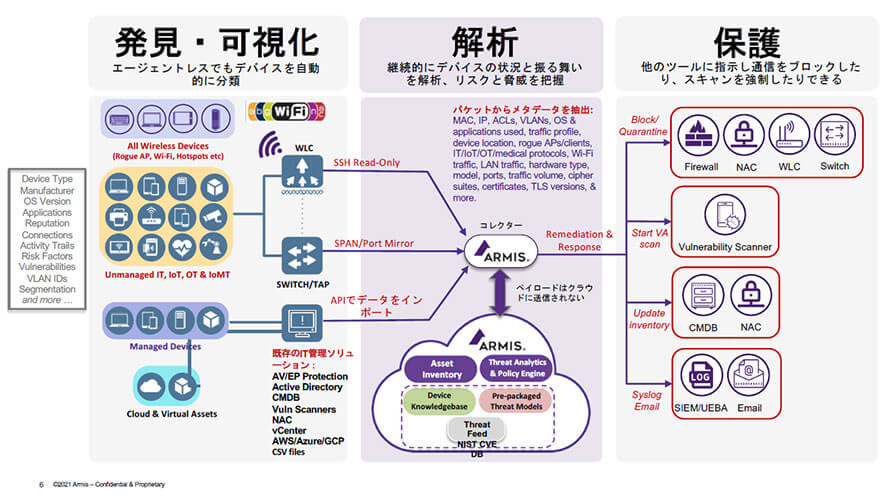

ここから、アルミスのソリューションの仕組みと利用手順を具体的に説明していこう。

ネットワーク接続機器の把握

まず利用者(顧客)は、アルミスから提供されるコレクター(専用機器もしくは仮想マシン)を、自社が保有するスイッチなどのネットワーク機器にLANケーブルで接続する。それによって、コレクターと接続されたネットワークの中にある機器のメタデータを抽出し、機器のメーカーや種類、動かしているOSなどの特定を行う。

配置するコレクターの位置や数については、アルミスの担当者と相談しながら行う。ネットワークのセグメントやレイヤーの数が多ければコレクターは複数台必要になる。特に大きな企業の場合は、社内のネットワークはさまざまな用途で区切られているため、多数のコレクターを設置することになる。たとえば、ITレイヤーにコレクターを配置しても、OTレイヤーのネットワークとは接続できないことも多い。その場合は、OTレイヤーにも別途小型のコレクターを設置するといった方法がとられる。

自社ネットワークに配備したアルミスのコレクターは、アルミスのクラウドシステムと接続される。そして自社の各種機器から抽出されたメタデータを、アルミスのクラウド上にあるデータベースと照合する。こうしてあらゆる機器のメーカーや種類、OSなどの情報を識別し、分類することができる。

また、無線LANのネットワーク環境を把握することも可能だ。たとえば、CiscoやArubaが提供しているWLC(複数台の無線LANアクセスポイントを一元管理する装置)と連携をして、社内の環境の中でどのような種類の電波が飛んでいるか、不正のアクセスポイントがないかなどの情報を把握できる。

各種機器の識別はネットワークの上でやりとりされている信号やデータのトラフィックにもとづいて行われる。そのため通信プロトコルの解析がカギになるが、アルミスではITに加えて、製造業やビル管理のプロトコルまでさまざまな用途の通信プロトコルに対応している(下の図)。IT/OT/IoTすべての機器とネットワークを網羅しているのがアルミスのソリューションの特徴である。

まずはPoCで効果を実感する

上述のコネクターの導入による機器の可視化は、まずは一部のネットワーク環境でPoCとして行われるのが基本である。「まずは効果を実感していただくことが重要です。多くのお客様が初めは『弊社は大丈夫です』、『きちんとセキュリティ管理しています』といいます。しかし実際に調べてみると、『弊社にはこんな機器もあったのか、知らなかった』と気づかれるケースが多いのです」とリチャード氏は説明する。

多くの場合、自社のネットワーク構成図は情報システム部門が管理している。しかし最近ではDXが進む中で、それぞれの部門で独自に管理している機器やコンピューターも増え、それを情報システム部門(IT管理者)が把握しきれていないということも多くなっている。しかしそれでは、全社的にセキュリティ対策を万全にすることは難しいだろう。そこでアルミスの技術を使えば、自社にどのような機器が存在するかが見えるようになる。

PoCで効果を実感できれば、その範囲を全社的に展開していくことになる。ただし、本格運用が始まってから数年も経てば、ネットワークの構成が変更されることもある。この場合でも、アルミスは引き続きサポートしてくれる。

アルミスの秋谷哲也氏は、「お客様でネットワーク構成に大きな変更を加えるということであれば、弊社の技術営業(テクニカルアカウントマネージャー)が会議に参加するなどして、サポートさせていただきます。よくあるご相談は、従来はITとOTでネットワーク構成を分けていたが、DXを進めるにあたって両者を融合したいという場合です。弊社の担当者からは、その際に気をつけるべきポイントや、最適な管理ツールなどを提示することができます」と説明する。

リアルタイム監視で機器を守る

以上のプロセスで、自社が保有するすべての機器を分類・把握し、さらにその状況をリアルタイムで追跡できるようになる。すると次に必要になるのは、実際に外部から不正なアクセスがあったときの対処法だ。アルミス単独では、そのためのサービスを展開していない。しかしアライアンスを組む他企業のソリューションと柔軟に連携することで、さまざまな対策をほどこすことが可能だ。

たとえば、さまざまなメーカーのファイアウォールと連携して特定のIPアドレスの通信をブロックすることができる。また、Ciscoの「ISE」やArubaの「ClearPass」などの、ネットワークに接続できるユーザーや機器を制限する仕組み(NAC)と連携することで、特定のデバイスをネットワークから切り離したりすることも可能だ。EDR(ネットワークに対する脅威を継続的に監視して対応する技術)やアンチウイルスソフトを中心に、合計53種類の他社ソリューションがデフォルトで用意されているが、他にもさまざまなソリューションが利用できる。

また、顧客の要望によって新たなソリューションを追加することもあるという。「たとえば、ある日本のお客さまでは、自社で提供する機器製品のリモートサービスに、新たな付加価値としてセキュリティ管理機能をつけたいという要望がありました。お客様の要望に対して、市場規模なども考慮しながら、可能であれば開発(インテグレーション)し、ソリューション一覧に追加していくということが可能です」と秋谷氏はのべる。

クラウドを駆使したアルミスの独自技術

すでに述べたように、機器のメーカーや種類、OSなどの識別・分類は、アルミスのクラウド上にあるデータベースと照合しながら行われる。では、顧客がそのデータベースに含まれないような製品を使用している場合は、どのように対応するのだろうか。実はこうしたケースにこそ、アルミスのクラウド技術が力を発揮する。

たとえば、顧客Aで新たな機器を1台ネットワークに接続したが、その機器はアルミスが対応する製品リストに含まれなかったとしよう。しかし一方で、アルミスのクラウドには数多くの顧客が管理するさまざまな機器の情報が上がってくる。たとえば、その機器を顧客Aが保有している台数は1台でも、アルミスとしては100台分の情報をもっている、ということがあるのだ。

そこで、100台分の機器の情報をクラウドで学習することで、その機器が正常時にどのような挙動を示すかということがわかる。そのため、ある1台が正常時から逸脱した挙動を示したときには、不正アクセスなどが疑われるわけである。

こうしたクラウド技術が、アルミスのセキュリティ・ソリューションの要である。事前に「こういう挙動は不正アクセスの疑いがある」と規定しておくと、その挙動があったときに異変を検知できる。しかし逆にこの方法だけでは、あらかじめ規定された異変にしか対応できない。しかしアルミスのソリューションでは、正常な挙動を20億個以上の機器から収集されるデータをもとにクラウドがリアルタイムでどんどん学んでいるため、あらかじめ予測できないような不確実な異変にも対応できるのである。

たとえば、上の図はIPカメラ1台のセキュリティ管理の例だ。このIPカメラはアラートを上げている。その内容を確認してみると、「Botnetに感染している」といっている。アクティビティを見ると、80番のポートのトラフィックがいくつかあがっている。ポートとは、データを送受信する際のネットワークの「扉」のようなものであり、ポート番号はその扉の番号である。

80番のポートは通常使われるトラフィックなので、基本的に不正アクセスとして認識されることはない。しかし実際には、この種類のIPカメラは正常時に554、3702、8080いずれかのポートを使うはずであり、アルミスのクラウドシステムはそれを把握している。したがって、このIPカメラで80番ポートのトラフィックが発生したときに、「これは不正アクセスの可能性がある」と判断できるわけだ。上の図のアラートは、その分析の結果として出されている。

グローバルで300社以上に導入

アルミスのソリューションは、すでにグローバルで300社以上に導入されている。導入企業の業界は製造業から小売業、航空業、電力、ガス、水道、金融、病院、ヘルスケアまでさまざまである。本記事では、製造業と小売業の事例について紹介しよう。

製造業の事例:未管理の機器を約2,700台発見

世界40カ国に展開し、20万人の従業員をかかえるグローバル企業の事例がある。同社は工場内でネットワークに接続している機器はすべてきちんと把握し、分類できていると認識していた。しかしアルミスのソリューションを導入したところ、約2,700台が未管理であることが明らかとなった。約1,000台のコレクターを導入し、約6か月をかけて全社に展開した。またこの際、セキュリティ管理の体制をIT/OT/IoTで統合し、すべての機器のセキュリティ管理を一元的に行えるようにした。

一方で、工場内で新しいネットワークを個別に構築してしまい、外部から通信できるようになってしまうという事態も生じた。しかしその場合でも、アルミスのソリューションによって想定される脅威を把握することで、さまざまなセキュリティ対策を講じることができたという。

また、同社ではM&Aを行った際、買収した企業のネットワーク構成や保有している機器、セキュリティ対策の全容を把握するために、アルミスのソリューションを用いた。

小売業の事例:リスクがあるBluetooth機器を200台以上発見

従業員数40万人で、2,300店舗を展開する小売業の企業。店舗数が多いため、各店舗内にある機器やネットワーク環境、リスクなどは十分に把握されていなかった。実際、管理されていないRaspberry Piなどのデバイスが発見されたほか、数台のプリンターのHotspot機能が動作して無線通信の接続を受け入れていたことがわかった。

アルミスは2017年に、iOSやAndroid、Windows、LinuxなどのBluetoothを搭載したデバイスにおける脆弱性の総称である「BlueBorne」を発見し、注意喚起を行ってきた。アルミスの調査によれば、約53億台のBluetooth搭載機器がBlueBorneの影響を受けることが推測されるという。実際に、この小売業の企業では、アルミスのソリューションを使うことで、BlueBorneのリスクがある機器が200台以上確認された。

IT/OT/IoTは区別するべきではない

アルミスの秋谷氏は、「IoT化が進み、さまざまな技術が手軽に使えるようになっているからこそ、情報システムの資産を棚卸しておくことが重要です。多くの企業が今、自社のDXはどうあるべきかを検討している中で、セキュリティの問題も同時に検討し、見直していかなければならないでしょう」とのべる。

また秋谷氏は、「ITはIT、OTはOTと区別するのではなく、全体を見ることが重要です。OTが攻撃されるときは、ITも被害を受けるのです。そうでなければ、そもそもITとOTがつながっていないということですから、DXの実現は難しいでしょう。ITやOT、IoTに特化したプラットフォームだけを使っていては、システム全体を外部の脅威から守り切るのには限界があります」とのべている。

かくいうアルミスも、創業前はIoTに特化したソリューション開発を検討していた。しかし企業のニーズは結局のところシステム全体を守ることであり、そのためにはITとIoTは区別すべきではないと、共同創業者/CTOのナディア・イズラエル氏は考えた。そうして現在のようなあらゆるIT/OT/IoTの機器に対応したソリューション開発に至ったという。秋谷氏は次のように語っている。

「多くの企業はOTやIT、クラウドなどの個々の分野に特化したセキュリティ・ソリューションを提供しています。ところが最近では、各分野で強みをもつ企業が買収や統合を行い、提供できるソリューションの範囲を広げてきています。それによって、確かに、用途によらないトータルなセキュリティ・ソリューションを提供できるようにはなります。しかし実際には、製品自体は4種類のタイプを導入しなければならない、といったことになるのです。今後も、弊社のようにIT/OT/IoT をあらかじめ包括したセキュリティ・ソリューションを提供する企業というのは、出てこないのではないかと思っています」。

無料メルマガ会員に登録しませんか?

技術・科学系ライター。修士(応用化学)。石油メーカー勤務を経て、2017年よりライターとして活動。科学雑誌などにも寄稿している。