F-Secure(以下、エフセキュア)は、最新の攻撃トラフィックに関する調査レポートを発表した。同調査では、2019年上半期(1月~6月)にIoTおよびWindows Server Message Block(以下、SMB)関連の攻撃の強度が高まったことがわかった。

F-Secureが情報収集のために設置した、攻撃者を誘惑するためのおとりサーバであるグローバルハニーポットへの攻撃は、期間中29億回にのぼり、昨年同時期の2億3,100万回と比較すると12倍に達している(トップ画像参照)。

この結果は、IoTデバイスで使用されるTelnetおよびUPnPプロトコルを標的とするトラフィックと、ランサムウェアおよびバンキング型のトロイの木馬を拡散させるためにEternalのエクスプロイトファミリで使用されるSMBプロトコルにおける増加に起因している。

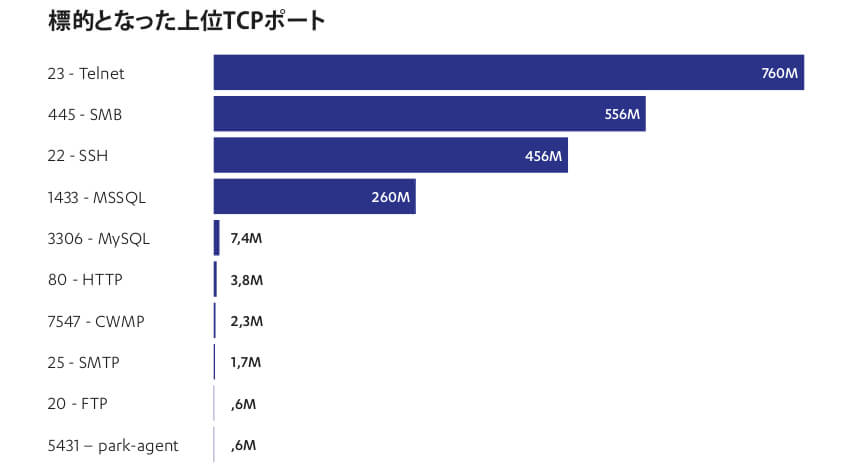

29億件の攻撃のうち、21億件がTCPポートを狙ったものであった。TelnetはIoT分野以外ではほとんど使用されることはないが、Miraiなどのマルウェアに感染したIoTデバイスの継続的な拡散により、Telnetへの攻撃はこの調査期間で最大件数を記録した。

Miraiは、ルータ、監視カメラ、および工場出荷時のデフォルト認証情報を使用するIoTデバイスなどに感染する。Telnetは2018年上半期まではトラフィックレベルはわずかだったが、同年下半期に急増し、そのトレンドが今も継続している。

SMBポート445への攻撃トラフィックは5億5,600万件だ。これは、2017年に壊滅的被害をもたらしたWannaCryの発生で最初に使用されたEternalのエクスプロイトファミリーがまだ健在しており、未だにパッチが適用されていない数百万台のマシンを破壊しようとしていることを示す。

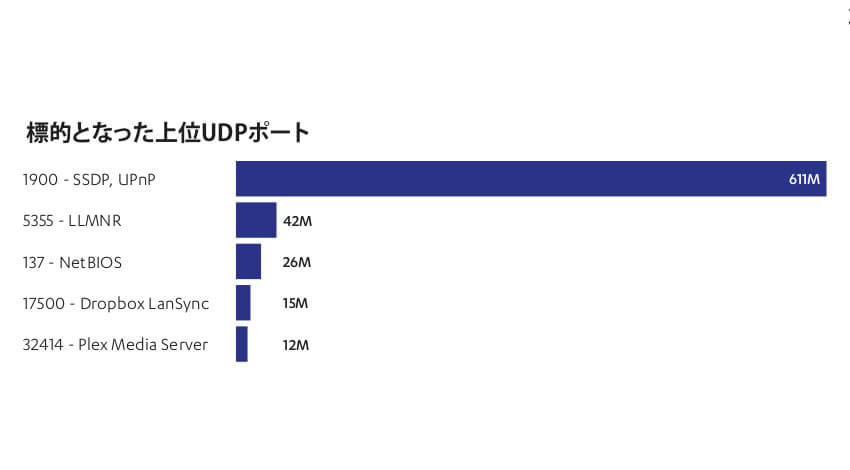

TCPトラフィックを除いた残りのトラフィックの大部分は、UPDポート1900に向けたもので、6億1,100万件の攻撃があった。一般的に1900は、標的がUPnPまたはプラグアンドプレイデバイスのどちらを実行しているかを調べるためにスキャンされる。そしてエクスプロイトやDDoS攻撃に使用される。

エフセキュアのプリンシパル・リサーチャーであるJarno Niemela氏は次のように語った。

「Miraiの登場から3年、WannaCryから2年が経過していますが、これらのアウトブレイクで引き起こされた問題がまだ解決されていないことが当社の調査でわかりました。IoTの不安定さがますます深刻になりつつある一方、次々に登場する多くのデバイスがボットネットによる攻撃を受けています。また、SMBに対する攻撃は、未だに多くのマシンにパッチが適用されていないことを示しています」

今回の調査からのその他ファクトは以下の通り。

- 攻撃トラフィックの発信源は中国、米国、ロシア、ドイツの順に多かった。

- 標的となった国は米国、オーストリア、ウクライナ、英国、オランダ、イタリアの順だった。

- 調査期間中のランサムウェア配信方法で最大のシェアを占めたのは、リモートデスクトッププロトコル(RDP)経由で、31%だった。

- Telnetトラフィック発信源のシェアは米国、ドイツ、英国、オランダの順に大きかった。

- SMBトラフィックの最大の発信源は中国だった。

無料メルマガ会員に登録しませんか?

IoTに関する様々な情報を取材し、皆様にお届けいたします。