2020年5月14日、サイバートラストはオンラインセミナー「押さえておきたい!IoT機器のセキュアなライフサイクル管理とは」を開催した。このセミナーでは、IoT機器、組込みシステムの開発担当者に向けて、IoTセキュリティに関する国内外の最新動向や、製品ライフサイクル全体におけるセキュリティ管理を行うソリューションが紹介された。

本稿では、サイバートラスト IoT技術副本部長 岸田茂晴氏によるセッション「IoT機器を安全に長期運用する方法」についてレポートする。セッションでは、セキュリティ標準規格に関する全体のトレンド解説、産業機器向けのセキュリティ規格「IEC62443」のポイント解説、「IEC62443」に対応するサイバートラストのソリューション「EM+PLS」の紹介が行われた。

目次

標準規格のトレンド

まず、岸田氏は産業界におけるセキュリティ標準規格のトレンドを整理した。

従来のセキュリティ規格は、組織や企業の情報を守るためのISMS(Information Security Management System:情報セキュリティマネジメントシステム)が対象の中心になっていた。しかし昨今は、コンポーネント(部品単位)のレベルまで規格の対象が広がっている、というのが岸田氏の意見だ。その理由として以下の2点が挙げられた。

デバイスそのものの高機能化

デバイスそのものがネットワークへ自律的に接続できるレベルまで高機能化しており、従来はサイバーアタックの対象にならなかった機器が、攻撃対象として見なされるケースが非常に増えてきているというのだ。

ゼロトラストアーキテクチャの浸透

ゼロトラストアーキテクチャとは、「全て信頼できない」という事を前提に、厳格なセキュリティチェックを行う、という考え方だ。

従来は、「ファイヤーフォールの内側であれば安全」という考え方ありきでセキュリティの仕組みが設計されていた。しかし、IoTの世界ではゼロトラストアーキテクチャの考え方がセキュリティ構築の基本になるという。

つまり、基本的にプライベートネットワークは信用できない、ネットワーク上の多種多様なデバイスを集中管理する事は出来ない、本質的に信頼できるデバイスはない、という前提のもと、セキュリティを担保しなければいけない方向にパラダイムシフトしているというのだ。

このゼロトラストアーキテクチャにおいては、ネットワークに接続されるすべてのデバイスで個別のセキュリティ対策が求められる。そこで重要なのが、共通鍵暗号や公開鍵暗号といった暗号機能をモジュールに持たせる事であり、この部分について対策を取らなければ、いかに優れたIPSやファイヤーウォールを持っていても簡単に攻撃を受けてしまう、と岸田氏は述べた。

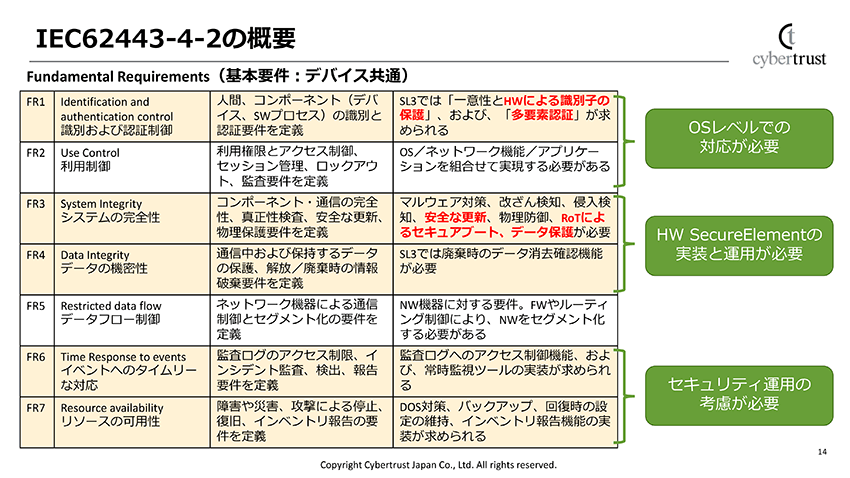

「IEC62443」において、デバイス開発者に注目すべき基本要件

セキュリティ規格に関する全体的なトレンドを述べた後、岸田氏は産業機器の汎用制御システムに関するセキュリティ規格「IEC62443」について、産業向けデバイスの開発者が注目すべきポイントを紹介した。

IEC62443は制御システムのデバイスメーカー、SI、エンドユーザーに向けて細かく要件を設定している。このうちデバイスメーカーが対応すべき要件は「62443-4-2」が中心になるそうだ。この「62443-4-2」は、具体的に7つの基本要件を定義している。

基本要件1:識別および認証制御

人間、コンポーネントの識別と認証に関する要件を定義している。

基本要件2:利用制御

利用権限とアクセス制御、セッション管理、ロックアウト、監査要件に関する要件を定義。基本要件の1と2については、OSレベルの対応が必要な要件である、と岸田氏は説明を加えた。

基本要件3:システムの完全性

コンポーネント・通信の完全性、真正性検査、安全な更新、物理保護に関する要件を定義している。

基本要件4:データの機密性

通信中、あるいは保持するデータの保護、解放や、デバイスの廃棄時の情報破棄に関する要件を定義。

要件3と4に対応するためには、ハードウェアセキュアエレメント、つまりセキュリティ能力を持った半導体を組み込んだモジュールの実装と運用が必要である、と岸田氏は述べた。特に、暗号の危殆化(安全性が低下する事)に対応できるものが求められるという。

基本要件5:データフロー制御

ネットワーク機器による通信制御とセグメント化の要件を定義。

基本要件6:イベントへのタイムリーな対応

監査ログのアクセス制限、インシデント監査、検出、報告に関する要件を定義。

基本要件7:リソースの可能性

障害や災害、攻撃による停止、復旧、インベントリ(情報機器やソフトウェア、その構成部品をまとめた資産目録)報告の要件を定義している。

基本要件6と7については、運用のモニタリングやサイバー攻撃に関するログを記録する必要について書かれている、と岸田氏は解説した。

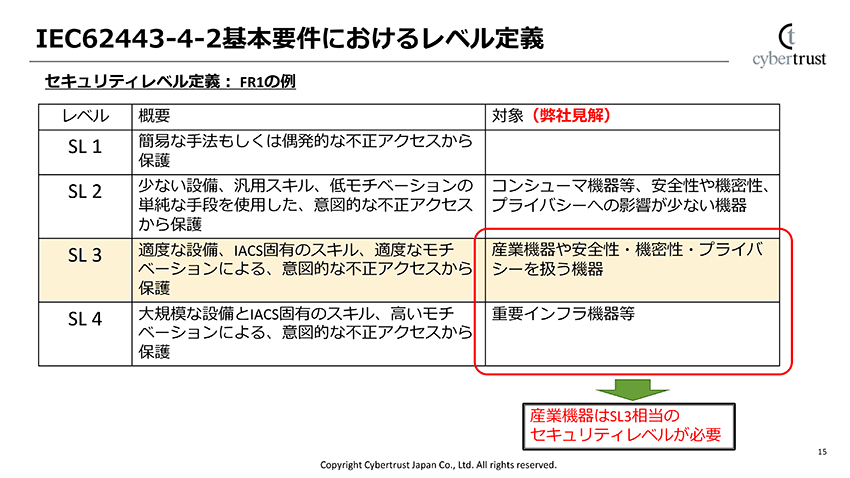

IoT機器で求められるセキュリティレベルと、その要件

「62443-4-2」ではセキュリティレベルが4段階に分かれて定義されているが、サイバートラストの見解では、レベル3以上が産業向けIoT機器では求められる、と考えている。

まず、レベル1はセキュリティについて何も対策を行っていない、最も低い安全性の段階である。レベル2についてはソフトウェアにおける暗号化といった対策を行い、ローコストのコンシューマー向け機器については対応できる段階ではあるものの、産業用途向けについては対応が難しい。したがって産業向けIoT機器にはレベル3以上のセキュリティ対策が求められる、というのが岸田氏の意見だ。

では、セキュリティレベル3以上で求められる要件とは何か。それについては以下のような項目が紹介された。

機器を一意に識別

安全な鍵の管理や、配付、プロビジョニング(書き込み)、定期的な更新の仕組みが必要であるという。

ユーザーを一意に識別

その機器にアクセスするユーザーを、多要素認証や特権アカウントを用いて一意に識別すべきとのこと。これはOSのカーネルレベルで仕組みを設計していく必要がある、と岸田氏は意見を加えた。

ハードウェアにおける識別情報の保護

ハードウェアのレイヤーにおけるRoT(Root of Trust:デバイスの信頼性を保障するための構成要素)が必要である、との記載が「62443-4-2」にはある。

システム、通信の完全性検証

RoTによるセキュアブートや、ソフトウェア、通信、バックアップの改ざん検知と通知機能を用意する必要があるそうだ。

安全な更新機能

OTA(Over The Air:ワイヤレス通信を通じたデータ送受信)による、セキュリティシステムのアップデートが必要になる、と岸田氏は述べた。

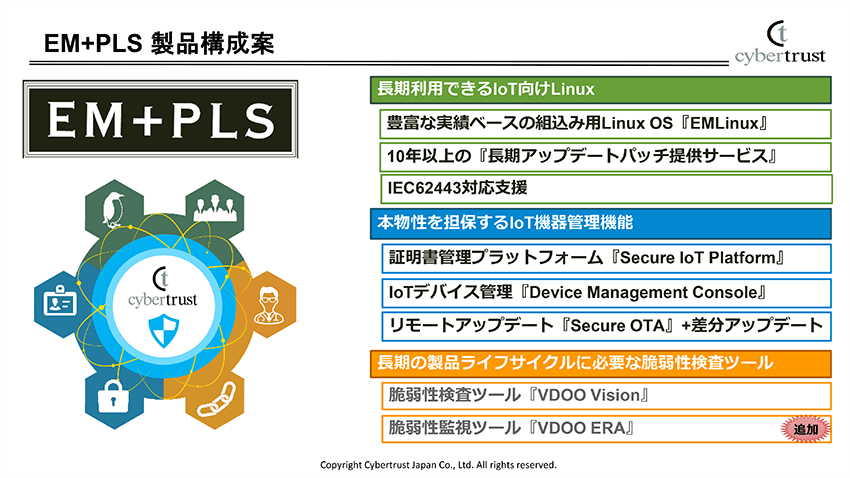

IEC62443の規格取得を支援するサービス「EM+PLS」

では、「62443-4-2」に対応し、IoT機器のセキュリティ担保を、サイバートラストはどのように支援しているのか。セミナーの最後に岸田氏は、サイバートラストのソリューション「EM+PLS」を紹介した。

長期利用できるIoT機器向けOS「EMLinux」

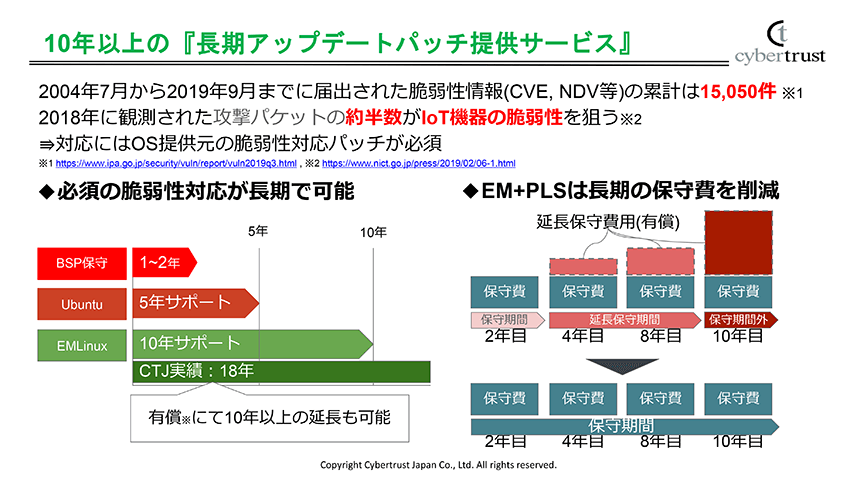

組み込み機器、IoT機器向けLinux OS「EMLinux」を、「長期アップデートパッチ提供サービス」とともに提供する。

産業機器、IoT機器は長期利用されるものが多く、最低10年、長いものでは15年使われるケースもある。そこで「EMLinux」では、従来のBSP(Board Support Package)やUbuntuよりも期間の長い、10年以上の脆弱性パッチ(セキュリティパッチ)提供を行っている。

本物性を担保するIoT機器管理機能

IoT機器に組み込まれる半導体の中に固有鍵を保存し、それをベースに電子証明書を配布し、製品のライフサイクル全体に渡って管理する。

リモートアップデート機能

固有鍵と電子証明書を利用し、正しいデバイスに正しいファームウェアをOTAでアップデートする機能を有している。(トップ画像)

脆弱性検査ツール

出荷時に想定していなかった脆弱性や、新しいサイバー攻撃手法を検査できるツール「VDOO VISION」を提供する。具体的には、出荷直前にバイナリファイルを監査、診断する機能や、某弱性対応状況をレポートする機能を持っている。

無料メルマガ会員に登録しませんか?

1986年千葉県生まれ。出版関連会社勤務の後、フリーランスのライターを経て「IoTNEWS」編集部所属。現在、デジタルをビジネスに取り込むことで生まれる価値について研究中。IoTに関する様々な情報を取材し、皆様にお届けいたします。