近年、DXやグローバル化の進展により、あらゆる業界でサプライチェーンが拡大・複雑化している。こうした中、サプライチェーン内で混入した脆弱性や不正機能を狙ったサイバー攻撃への懸念が高まっており、サプライチェーンを通じたソフトウェアの安全性担保が喫緊の課題となっている。とりわけ行政機関や重要インフラ事業者においては、法改正等に伴い、製品やシステムの調達・導入時にバックドア等の不正機能の混入を防ぐための対策が求められている。

日本電気株式会社(以下、NEC)は、企業や組織のサプライチェーンのセキュリティ強化に向け、ソフトウェアに潜む脆弱性を、ソースコードを用いることなく実行ファイルのバイナリコード(※1)から検出する技術を開発した。

NECでは、セキュリティスペシャリストが顧客のソフトウェアやシステムのセキュリティリスクを、ビジネスへの影響を考慮しながら評価するリスクハンティングサービスを提供しており、今回開発した技術はこのサービスを強化するものである。

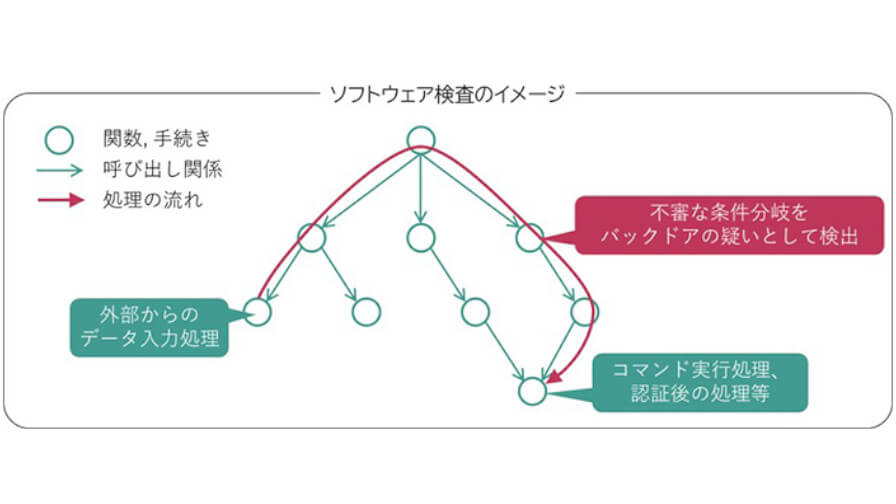

従来、ソフトウェアによってはソースコードが入手できないことがあり、その場合、専門家が人手で検査を行うなどソフトウェアの安全性を確認する手段が限られていた。同技術は、ソフトウェアの実行形式であるバイナリコードに対して検査ができるため、ソースコードのないソフトウェアでも安全性を検査することができる。特に、外部から入力されたデータがソフトウェア内のどの処理で使われているかを追跡し、コマンド実行処理など機微な処理の制御に用いられている場合に、バックドアの疑いのある不審な実装として検出する。

さらに、これまではバイナリ形式のソフトウェアの検査は難しく、検査者のスキルによって検査品質がばらつきやすいという問題があった。同技術は、検査業務の一部を自動化するため属人性が排除でき、一定の検査品質を担保することができる。また、自社システムの安全性を監督官庁や株主などの第三者に対して根拠をもって説明可能となる。自動化により、ソフトウェアの静的解析による検査に要する時間を40%短縮できる見込みとしている。

NECは、2024年度内に同技術をリスクハンティングサービスに適用することを目指している。

※1 バイナリコード:コンピュータが直接的に処理できるよう、0と1の二進数のみで表現されるデータ。

※2 ビルド環境:プログラミング言語で書かれたソースコードを変換し、バイナリコードで書かれた実行ファイルを生成する環境のこと。

無料メルマガ会員に登録しませんか?

IoTに関する様々な情報を取材し、皆様にお届けいたします。